“Su seguridad es nuestro compromiso”

¿Qué es el framework NIST 2.0 y por qué deberías usarlo?

29 febrero 2024

La ciberseguridad es un tema cada vez más importante para las organizaciones de cualquier sector y tamaño, ya que los ataques cibernéticos pueden causar graves daños económicos, reputacionales y operativos. Sin embargo, muchas organizaciones no saben cómo mejorar su seguridad informática, o se sienten abrumadas por la cantidad y la complejidad de las opciones disponibles.

Para ayudar a estas organizaciones, el Instituto Nacional de Estándares y Tecnología de Estados Unidos (NIST, por sus siglas en inglés) ha desarrollado un framework de ciberseguridad, que es una guía flexible y adaptable para mejorar la seguridad informática de las organizaciones. El framework NIST se publicó por primera vez en 2014, y recientemente se ha actualizado a la versión 2.0, que incorpora algunas novedades y mejoras.

En Segtics Soluciones te explicaremos qué es el framework NIST 2.0, cuáles son sus diferencias con la versión anterior, qué ventajas y desventajas tiene, y cómo puedes implementarlo en tu organización.

¿Qué es el framework NIST 2.0?

El framework NIST 2.0 es una actualización del marco de ciberseguridad del NIST 1.0, que se publicó en 2014. El objetivo de este framework es proporcionar una guía flexible y adaptable para mejorar la seguridad informática de las organizaciones de cualquier sector y tamaño.

El framework NIST 2.0 se basa en tres componentes principales:

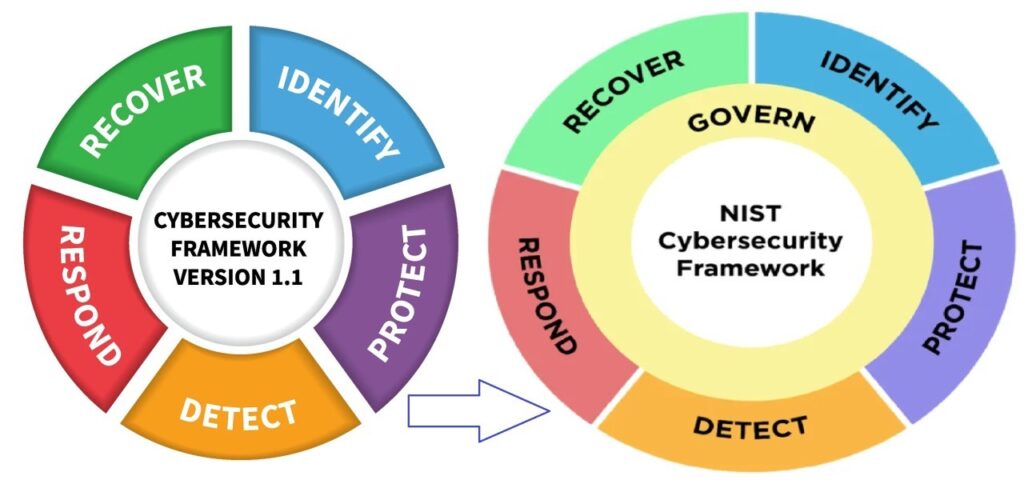

El Core es el conjunto de actividades, resultados y referencias que describen las prácticas de ciberseguridad que las organizaciones deben realizar. El ‘core’ se divide en seis funciones: Gobernar, Identificar, Proteger, Detectar, Responder y Recuperar. Cada función se compone de varias categorías y subcategorías que detallan los aspectos específicos de la ciberseguridad.

Las funciones del ‘core’ son las siguientes:

- Gobernar: Establecer y monitorear la gestión de la ciberseguridad a nivel estratégico y organizacional. Esta función incluye aspectos como la definición de políticas, roles, responsabilidades, recursos, objetivos y métricas de ciberseguridad.

- Identificar: Ayudar a determinar el riesgo de ciberseguridad actual para la organización. Esta función incluye aspectos como la identificación de activos, amenazas, vulnerabilidades, requisitos y expectativas de ciberseguridad.

- Proteger: Utilizar salvaguardas para prevenir o reducir el riesgo de ciberseguridad. Esta función incluye aspectos como la sensibilización y la formación, la seguridad de datos, la gestión de identidad y acceso, la seguridad de la plataforma y la resiliencia de la infraestructura.

- Detectar: Implementar mecanismos para identificar la ocurrencia de eventos de ciberseguridad. Esta función incluye aspectos como el monitoreo, el análisis y la detección de anomalías y eventos de ciberseguridad.

- Responder: Tomar acciones para contener y mitigar el impacto de los eventos de ciberseguridad. Esta función incluye aspectos como la planificación, la comunicación, el análisis y la mitigación de los incidentes de ciberseguridad.

- Recuperar: Restaurar las capacidades y servicios afectados por los eventos de ciberseguridad. Esta función incluye aspectos como la planificación, la mejora y las lecciones aprendidas de la recuperación de los incidentes de ciberseguridad.

Los Perfiles son las representaciones personalizadas del Core que reflejan los objetivos, las necesidades y los riesgos de ciberseguridad de cada organización. Los perfiles se pueden crear para el estado actual y el estado deseado de la ciberseguridad, y se pueden comparar para identificar las brechas y las prioridades de mejora.

Los perfiles se pueden caracterizar como la alineación de estándares, directrices y prácticas con el núcleo del framework en un escenario de implementación particular. Los perfiles ayudan a las organizaciones a determinar si su enfoque actual de gestión de riesgos de ciberseguridad es consistente con sus necesidades, y si es necesario realizar cambios para mejorar su postura de ciberseguridad.

Los perfiles se pueden crear siguiendo los siguientes pasos:

- Evaluar los riesgos de ciberseguridad que afectan a la organización, identificando los activos, amenazas, vulnerabilidades, requisitos y expectativas de ciberseguridad.

- Seleccionar las categorías y subcategorías del Core que son relevantes para la organización, teniendo en cuenta las funciones, los procesos y los resultados de ciberseguridad.

- Asignar un nivel de implementación a cada categoría y subcategoría, indicando el grado en que la organización cumple con las prácticas de ciberseguridad.

- Comparar el perfil actual con el perfil objetivo, y establecer prioridades para mejorar la ciberseguridad, considerando el impacto y la probabilidad de los eventos adversos de ciberseguridad.

La Tiers, son cuatro niveles que describen el grado en que las prácticas de gestión de riesgos de ciberseguridad de una organización exhiben las características definidas en el framework. Los ‘tiers’ van desde Parcial (Tier 1) hasta Adaptativo (Tier 4) y describen un grado creciente de rigor, y cómo se integran las decisiones de riesgo de ciberseguridad en las decisiones de riesgo más amplias, y el grado en que la organización comparte y recibe información de ciberseguridad de partes externas.

Los ‘tiers’ no son una medida de madurez o de calidad, sino que reflejan las preferencias y los objetivos de cada organización. Los ‘tiers’ ayudan a las organizaciones a determinar si su enfoque actual de gestión de riesgos de ciberseguridad es consistente con sus necesidades, y si es necesario realizar cambios para mejorar su postura de ciberseguridad.

Se definen de la siguiente manera:

Tier 1 – Parcial: La organización tiene prácticas de gestión de riesgos de ciberseguridad poco desarrolladas o inconsistentes. No hay procesos formales ni políticas establecidas, y las decisiones se toman de forma reactiva o ad hoc. La organización tiene una conciencia limitada de los riesgos de ciberseguridad y de las expectativas de los grupos de interés, y no comparte ni recibe información de ciberseguridad de forma regular.

Tier 2 – Arriesgado: La organización tiene prácticas de gestión de riesgos de ciberseguridad en desarrollo o fragmentadas. Hay algunos procesos y políticas definidos, pero no se aplican de forma coherente o integrada. La organización tiene una conciencia parcial de los riesgos de ciberseguridad y de las expectativas de los grupos de interés, y comparte y recibe información de ciberseguridad de forma ocasional.

Tier 3 – Repetible: La organización tiene prácticas de gestión de riesgos de ciberseguridad establecidas y coherentes. Hay procesos y políticas formalizados, documentados y comunicados, y se aplican de forma consistente y coordinada. La organización tiene una conciencia clara de los riesgos de ciberseguridad y de las expectativas de los grupos de interés, y comparte y recibe información de ciberseguridad de forma regular y colaborativa.

Tier 4 – Adaptativo: La organización tiene prácticas de gestión de riesgos de ciberseguridad avanzadas y ágiles. Hay procesos y políticas continuamente revisados, actualizados y mejorados, y se aplican de forma dinámica y proactiva. La organización tiene una conciencia plena de los riesgos de ciberseguridad y de las expectativas de los grupos de interés, y comparte y recibe información de ciberseguridad de forma continua y efectiva.

¿Cuáles son las diferencias entre la versión NIST 1.0 y la nueva versión 2.0?

- Se incorpora una nueva función llamada Gobernar, que se enfoca en la gestión de la ciberseguridad a nivel estratégico y organizacional. Esta función incluye aspectos como la definición de políticas, roles, responsabilidades, recursos, objetivos y métricas de ciberseguridad.

- Se amplía y se clarifica el concepto de cadena de suministro cibernética, que se refiere a las relaciones entre las organizaciones y sus proveedores, socios, clientes y otras partes interesadas que pueden afectar o verse afectados por la ciberseguridad. Esta sección aborda los riesgos y las oportunidades que surgen de estas relaciones, así como las buenas prácticas para gestionarlos.

- Se actualizan y se alinean las referencias informativas, que son los estándares, guías y mejores prácticas que apoyan la implementación del framework. Estas referencias se revisan periódicamente para mantenerse al día con los cambios en el entorno de ciberseguridad.

- Se simplifica y se mejora la usabilidad del framework, mediante la eliminación de términos ambiguos, la adición de ejemplos y escenarios, la mejora del formato y el diseño, y la creación de recursos adicionales como herramientas, plantillas y casos de estudio.

¿Qué ventajas y desventajas tiene el framework NIST 2.0?

Algunas de las ventajas y desventajas del nuevo framework son las siguientes:

Ventajas:

- Es una herramienta voluntaria y flexible, que se puede adaptar a las necesidades y características de cada organización, sin imponer requisitos obligatorios o restrictivos.

- Es una herramienta colaborativa y consensuada, que se basa en el aporte y la retroalimentación de múltiples actores del sector público y privado, lo que le otorga credibilidad y legitimidad.

- Es una herramienta integral y holística, que abarca todos los aspectos de la ciberseguridad, desde la identificación hasta la recuperación, y que considera tanto los factores técnicos como los humanos, organizacionales y legales.

Desventajas:

- Es una herramienta genérica y abstracta, que no proporciona soluciones específicas ni detalladas para cada situación o problema, sino que deja a la interpretación y al criterio de cada organización cómo aplicar el framework.

- Es una herramienta dinámica y cambiante, que requiere una actualización y una revisión constantes para mantenerse al día con las amenazas y las tendencias de ciberseguridad, lo que puede generar confusión o desactualización.

- Es una herramienta compleja y extensa, que puede resultar difícil de entender y de implementar, especialmente para las organizaciones con recursos limitados o con poca madurez en ciberseguridad.

¿Cómo puedo implementar el framework NIST 2.0 en mi organización?

- Evalúa los riesgos de ciberseguridad que afectan a tu organización, identificando los activos críticos, las amenazas y las vulnerabilidades relevantes para tus operaciones.

- Crea un perfil actual que refleje el estado actual de tus actividades de ciberseguridad, basándote en las seis funciones del framework: Gobernar, Identificar, Proteger, Detectar, Responder y Recuperar.

- Crea un perfil objetivo que describa los objetivos de ciberseguridad que quieres alcanzar, teniendo en cuenta las expectativas de tus grupos de interés, las regulaciones aplicables y las mejores prácticas del sector.

- Identifica las brechas entre el perfil actual y el perfil objetivo, y establece prioridades para mejorar tu postura de ciberseguridad, considerando el impacto y la probabilidad de los eventos adversos de ciberseguridad.

- Diseña e implementa un plan de acción que defina las acciones, los recursos, los plazos y los responsables para cerrar las brechas y lograr los objetivos de ciberseguridad.

- Monitorea y evalúa el progreso y el desempeño de tu plan de acción, utilizando indicadores y métricas adecuados, y realiza ajustes y mejoras continuas según sea necesario.

NIST CSF vs ISO 27001

Un aspecto importante que debes tener en cuenta es que el framework NIST y el framework ISO 27001 no son lo mismo, ni se pueden sustituir el uno por el otro. El framework NIST es una especie de manual de guía que te ofrece una serie de recomendaciones y consejos para mejorar tu seguridad cibernética, pero no te obliga a cumplir con ningún requisito específico. El framework ISO 27001, en cambio, es un estándar internacional que te exige cumplir con una serie de requisitos y controles para garantizar la seguridad de la información, y que te permite obtener una certificación que acredite tu nivel de seguridad. Por lo tanto, el framework NIST te puede servir como una referencia o una ayuda, pero no te puede certificar como el framework ISO 27001.

¡Recuerda que en Segtics Soluciones podemos ayudar a tu organización a certificarte en la norma y cumplir con todos los requisitos impuestos por los entes reguladores… contáctanos!