“Su seguridad es nuestro compromiso”

Retos (CTF) – Cyber.Co 2020 – Comando Conjunto Cibernético – Parte 2

14 julio 2020

RETO # 8 – Searching

Descripción del Reto: Realizar una búsqueda en GHDB, apóyate en la sintaxis de la publicación del 2020-06-04 en la categoría “sensitive directories”. Ejecuta la rutina dork de GHBD; posteriormente analiza los resultados y selecciona la primera url de una entidad gubernamental con un archivo con extensión .doc e identifica nombre del archivo de word descargado. Luego identifica el nombre y apellido del autor del dork utilizado para conformar la bandera. Continuamos con la segunda entrega de los retos CTF propuesto por el Comando Conjunto Cibernético, si no has visto la primera entrega haga clic aquí.

Nivel de dificultad: Fácil

Puntos asignados: 100

Formato de bandera: QMISSION { nombrearchivodescargado /nombreautordork /apellidoautordork }

Solucionario:

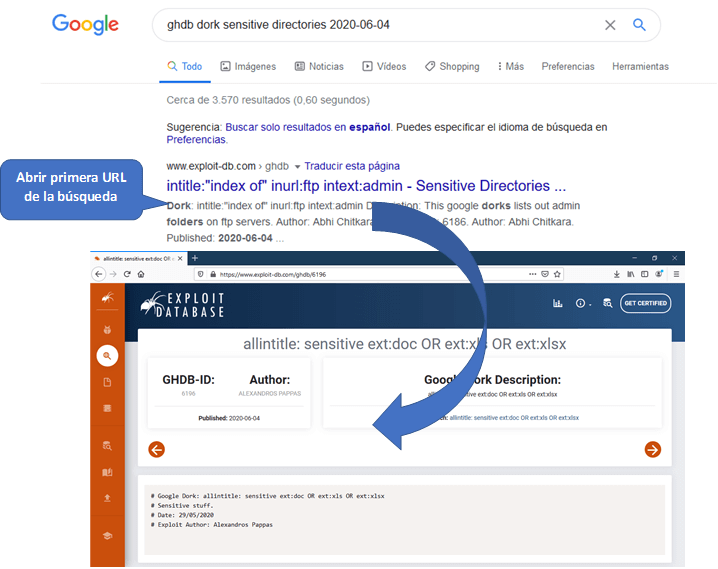

Consulte en Google en la página GHBD ( Google hacking Database) el dork por la categoría “sensitive categories”, con fecha del 2020-06-04.

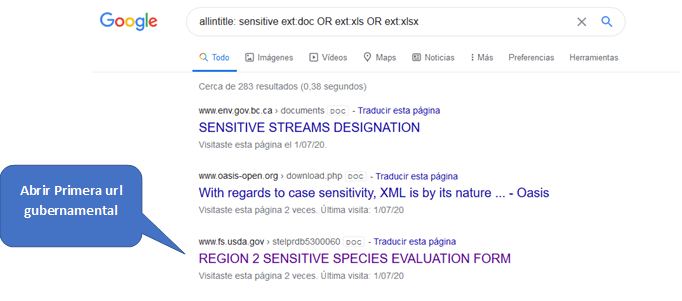

Resultados del Dork en Google : allintitle: sensitive ext:doc OR ext:xls OR, selecciona la primera url de carácter gubernamental.

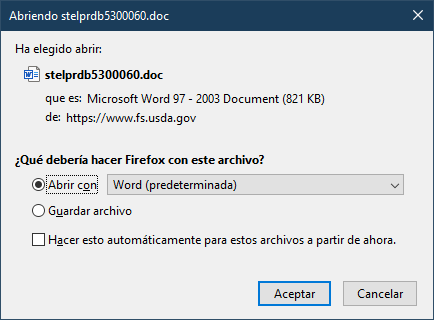

Al abrir la url www.fs.usda.gov se descarga un documento en formato word, aquí tienes parte de la bandera «el nombre del archivo» sin extensión.

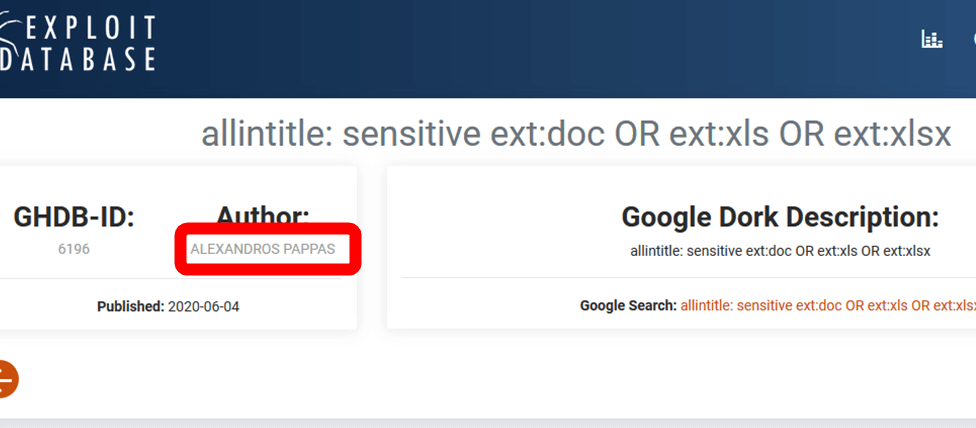

Para determinar las demás pistas de la bandera, nos solicita identificar nombre y apellidos del autor del dork utilizado en este reto.

Una vez se hayan resuelto las pistas se debe conformar la bandera.

Flag: QMISSION{ stelprdb5300060 /alexandros/ pappas }

RETO # 9 – Change in time

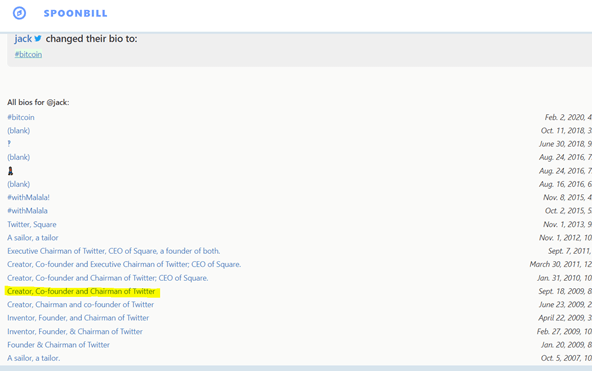

Descripción del Reto: La flag es el sexto “Twitter Bio” que tuvo Jack Dorsey.

Nota: respetar espacios, comas y guiones.

Nivel de dificultad: Medio

Puntos asignados: 150

Formato de bandera: QMISSION{flag}

Solucionario:

Objetivo de aprendizaje: Los retos comunes de OSINT en twitter se enfocan en la búsqueda del historial de Tweets antiguos, sin embargo muy pocos retos se enfocan en enseñar que los Tweets fijados y los Twitter bio también pueden ser rastreadas. Usar herramientas con la habilidad de rastrear cambios en los “Twitter bio”: Ejemplo:

Nota: en algunos casos es posible que la gente haga uso de http://web.archive.org/ pero puede demorar la resolución del reto de minutos a horas.

Flag: QMISSION{Creator, Co-founder and Chairman of Twitter}

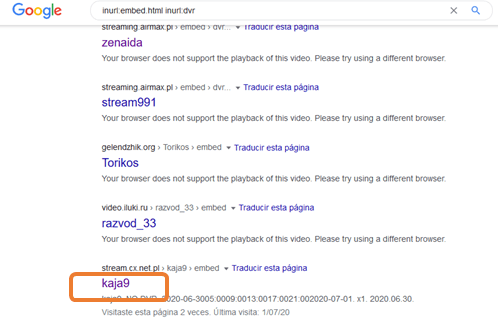

RETO # 10 – Caught

Descripción del Reto: A las 12:53:05 del día 01/07/2020, se presentaron unos visitantes inusuales en un paraje natural; este hecho fue captado en video por kaja9; necesitas a Rootkit_Pentester y su Dork para encontrarlos.

Nivel de dificultad: Fácil

Puntos asignados: 150

Formato de bandera: QMISSION {numeroenletras /animales}

Solucionario:

Ubicar en Google Hacking DataBase a Rootkit_Pentester como el autor de un dork que permite buscar sistema de monitoreo tipo

dvr mediante una sintaxis; la consulta permite listar sistemas DVR en línea y se encuentra una url llamada kaja9 la cual grabo el hecho objeto de investigación.

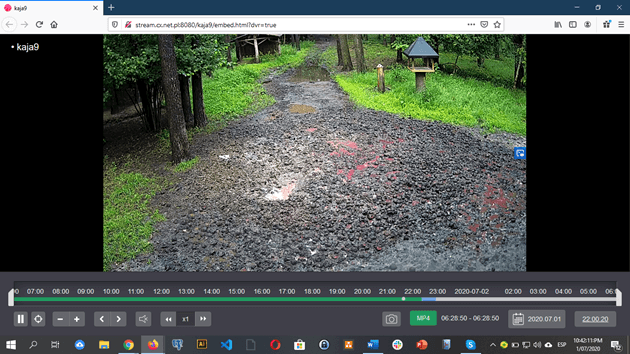

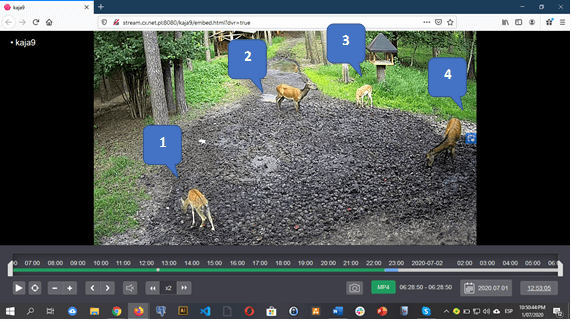

Abrir la url kaja 9, la cual nos presenta la visualización de una cámara de video en línea. Es oportuno recordar que el evento

fue grabado el 01/07/2020 a las 12:53:26.

Ubicar la línea de tiempo a las 12:53:05 para identificar lo sucedido.

Flag: QMISSION {cuatro/ ciervos}

RETO # 11 – Find my pass

Descripción del Reto: Recibimos un correo del activo ruso verificando que el uso ilegal de las cuentas de Marina Grishechkina si fueron vulneradas y usadas por terceros encontrando múltiples IPs que usaron sus cuentas asociadas. A la entrega del informe forense que confirma el uso ilegal de las cuentas desde septiembre del 2014, se solicita que como agente de inteligencia demuestre si es posible obtener credenciales de Marina Grishechkina pues como fue evidenciado no es costumbre de la señora usar contraseñas diferentes entre servicios online.

Nivel de dificultad: Fácil

Puntos asignados: 200

Formato de bandera: QMISSION {contraseña}

Solucionario:

El reto se divide en 3 pistas:

-

- El nombre: Marina Grishechkina.

- Fecha: Septiembre del 2014.

- País: Rusia.

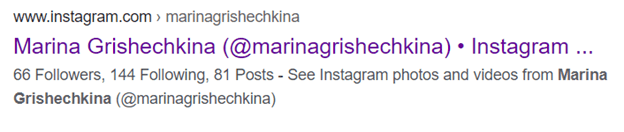

Objetivo de aprendizaje: Aplicar técnicas de OSINT sobre personas que usan servicios populares en otros países, en este caso especifico aprender sobre el uso de servicios rusos como e-mail de yandex, así mismo buscar filtraciones de credenciales en plataformas. Lo primero es buscar en google el nombre del objetivo, esto lleva a un resultado de un Instagram.

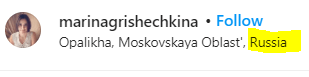

Se verifica que es rusa.

Con esto se extrae su nombre de usuario posible. A partir de esto se comienza buscar filtraciones de posibles servicios que puede usar.

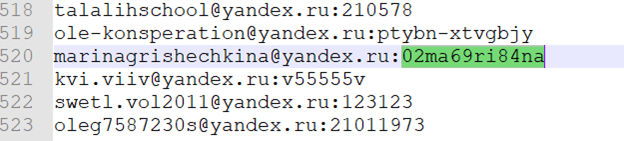

Entre estos se debe tener conocimientos de Yandex uno de los clientes de correo mas populares usados en rusia. Se debe buscar el leak en donde se prefiera.

Flag: QMISSION { 2ma69ri84na }

RETO # 12 – Offensive OSINT

Descripción del Reto: Queremos traer tu talento de inteligencia directo al campo ofensivo,

pero tenemos algunas condiciones:

-

- No se permiten iteraciones con el sujeto

- No se permite realizar ataques de phishing o vishing bajo NINGÚN CONCEPTO

- No se permite atacar a la compañía

- No se permite atacar plataformas asociadas (redes sociales, tiendas, foros, etc…)

Esta tarea debe ser realizada 100% por inteligencia en fuentes abiertas, de lo contrario serás expulsado del equipo (y del CTF). La misión es conseguir el password del correo corporativo de Carolina Morales, se sabe que para hoy MAYO DE 2016 se encuentra trabajando en una de las Cooperativas más grandes de Colombia. Recuerda que estas acá por tus habilidades de OSINT no debes usar ninguna otra técnica.

Nivel de dificultad: Fácil

Puntos asignados: 200

Formato de bandera: QMISSION {contraseña}

Solucionario:

El reto se divide en 3 pistas:

-

-

- El nombre: Carolina Morales.

- Fecha: Mayo de 2016.

- Palabra: Cooperativa.

-

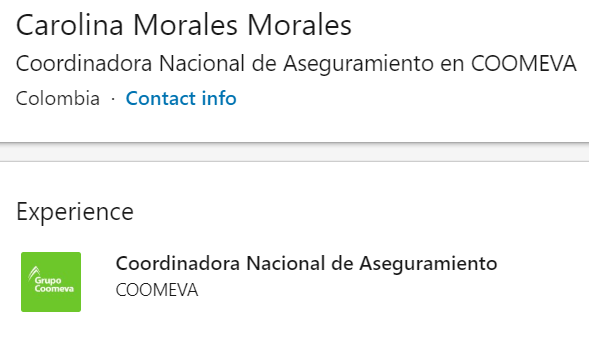

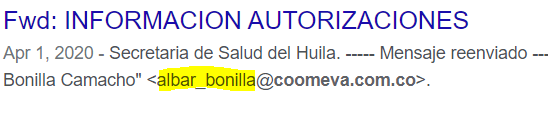

Objetivo de aprendizaje: Aplicar técnicas de OSINT como si se tratará de un trabajo real de pentesting a una empresa. El jugador aprenderá que las filtraciones masivas también incluyen empresas del territorio nacional. Como primer paso se debe relacionar la búsqueda de la persona con la intención de identificar en que empresa podemos encontrar al objetivo, eso se debe intentar junto a las cooperativas mas grandes del país.

Eventualmente LinkedIn confirma la empresa. Como 2° paso, se debe identificar la forma de los usuarios para correos de Coomeva,

usando herramientas como Harvester o simplemente con google dorks.

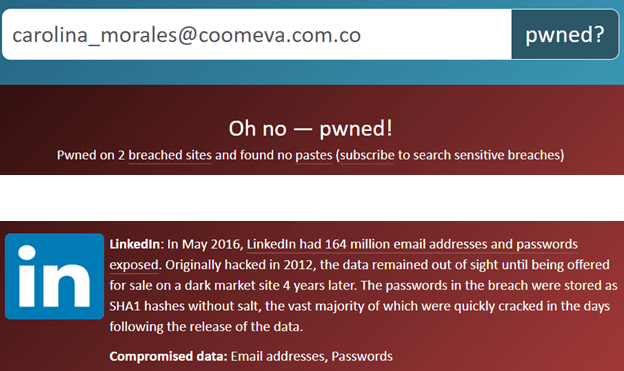

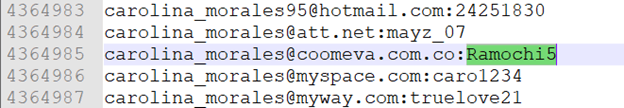

Una de las opciones sera con el dominio @coomeva.com.co y el usuario compuesto de _ Con esto se verifican las filtraciones.

Se buscan las filtraciones y se extrae la password.

Flag: QMISSION {Ramochi5}

RETO # 13 – Remember me

Descripción del Reto: Requerimos como reporte el nombre de la medalla que fue otorgada a este soldado, así como su número de servicio, quedamos a la espera de su reporte.

Nivel de dificultad: Medio

Puntos asignados: 350

Formato de bandera: QMISSION {nombremedalla _ numerodeServicio}

Archivo adjunto:

Solucionario:

El reto tiene 1 pista:

-

- Imagen.

La búsqueda se enfoca en la búsqueda inversa de imágenes en google.

Objetivo de aprendizaje: Esta vez se trata de técnicas OSINT para datos muy específicos de otros países en temas que se consideran “complejos” pero que en realidad se tiene acceso público. Como primer paso la búsqueda inversa de la imagen permite identificar al militar.

Junto a esto es posible determinar la guerra en la que se desempeño.

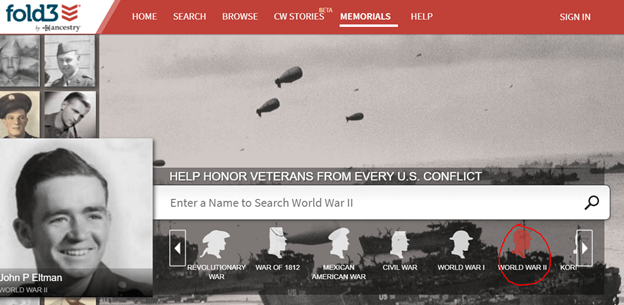

A partir de esto, puede tomar un tiempo para encontrar registros del soldado, una de las mas comunes es con el uso de:

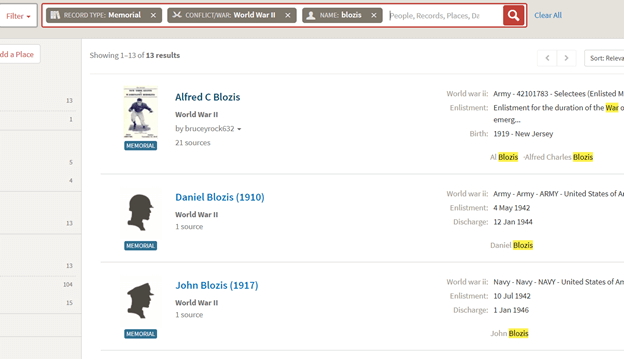

Donde se deberá buscar con el filtro de WWII.

Finalmente deberá buscar entre los “memorial” del soldado hasta encontrar con alguno que posea los datos deseados: