“Su seguridad es nuestro compromiso”

Retos (CTF) – Cyber.Co 2020 – Comando Conjunto Cibernético – Parte 5

23 julio 2020

RETO # 21 – Networking 1

Descripción del Reto: Hemos detectado que se nos ha robado algo mediante una vulnerabilidad en un protocolo de transferencia de archivos, lo que desconocemos es las credenciales que usó para entrar, así que tu misión es descubrir estas credenciales.

Nivel de dificultad: Fácil

Puntos asignados: 50

Formato de bandera: QMISSION{ usuario-contraseña }

Archivo adjunto del reto:

Solucionario:

Para el primer reto se pide encontrar el usuario y contraseña con los que se loguearon en el servidor para extraer la información,

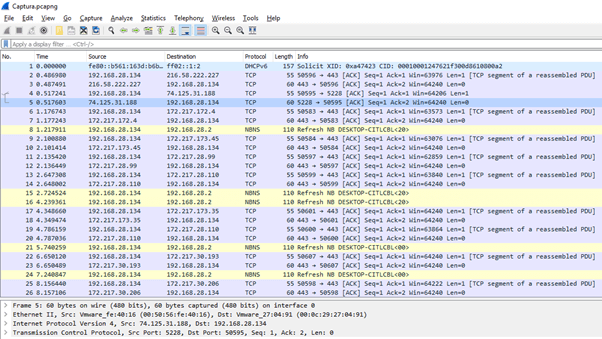

para ello se abre el archivo con Wireshark.

Como se puede ver son muchos paquetes de datos para examinar, pero en un fragmento de la descripción del reto se explica que fue una vulnerabilidad dentro de un protocolo de transferencia de archivos haciendo referencia a un protocolo ftp, así que esto ya da una ide del filtro que hay que agregar para encontrar las contraseñas.

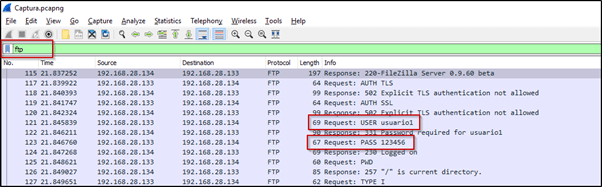

Ya con el filtro ftp en las primeras líneas ya se puede ver claramente las credenciales (usuario y contraseña) y estas simplemente se ajustan al formato requerido para enviar la flag.

Flag: QMISSION{ usuario1- 123456 }

RETO # 22 – Networking 2

Descripción del Reto: Ya que tienes las credenciales con las que se robaron nuestra información, necesitamos que nos des la ip del servidor que tenía la vulnerabilidad.

Nivel de dificultad: Fácil

Puntos asignados: 50

Formato de bandera: QMISSION{ip}

Archivo adjunto del reto:

Solucionario:

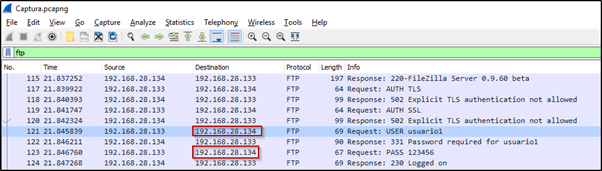

Para este reto piden dar la dirección ip del servidor al que se conectaron para robar la información, y con esto basta con observar el destino al cual se enviaban las credenciales (usuario y contraseña).

Posteriormente se envía la dirección ip en el formato solicitado.

Flag: QMISSION {192.168.28.134}

RETO # 23 – Networking 3

Descripción del Reto:Ya tienes las credenciales, además tienes la dirección ip de la cual fue robada la información, ahora necesitamos que por favor recuperes la información que se nos fue robada para saber que tan comprometida estuvo nuestra información.

Nivel de dificultad: Fácil

Puntos asignados: 50

Formato de bandera: QMISSION{flag}

Solucionario:

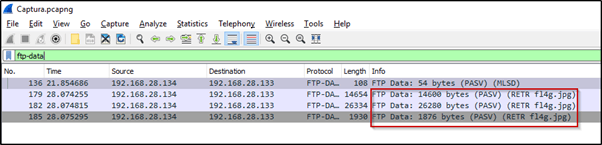

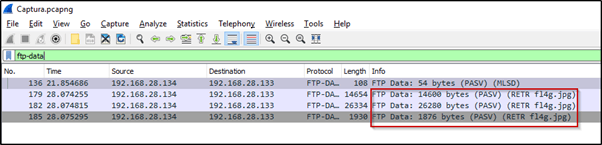

Para este caso se pide la información que fue robada, así que lo primero que se debe analizar son los datos enviados por ftp,

mediante el filtro ftp-data.

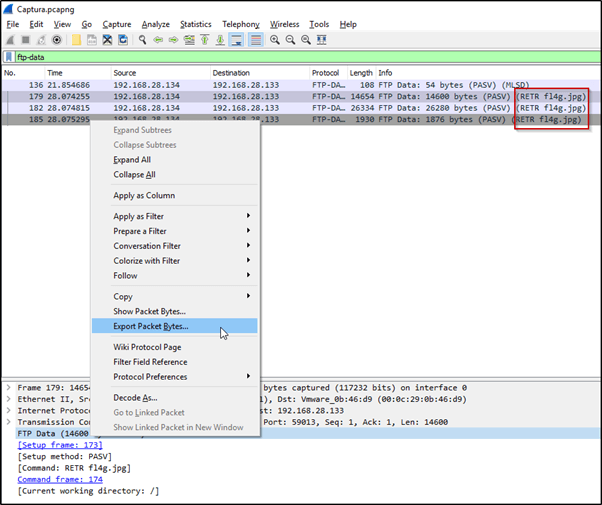

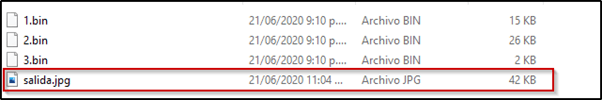

Una vez identificados estos paquete, tres en este caso, se descargan los datos.

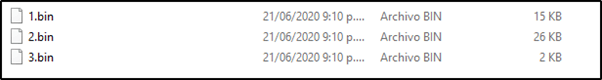

Se deben descargar en la misma carpeta.

Luego de esto como se puede apreciar que el archivo que fue enviado via ftp se llama fl4g.jpg así que se sabe es una imagen, estos datos se guardan en paquetes de Bytes que tienen extensión .bin

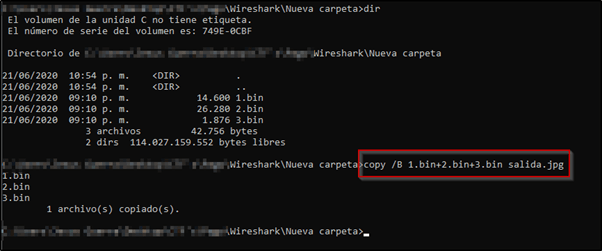

Para generar la imagen basta con sumar los Bytes de estos archivos en uno solo y agregar la extensión .jpg

Para sumarlos basta con escribir copy /B [archivo1]+[archivo2]+[archivo3] [salida].

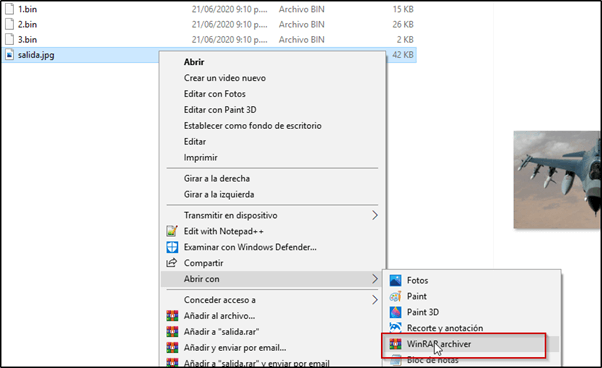

Cuando abrimos el archivo simplemente muestra la imagen de un aviador.

Pero se sabe que aquí están los archivos robados así que por medio de métodos de esteganografía abrimos la imagen con Winrar para ver si tiene algún archivo oculto dentro.

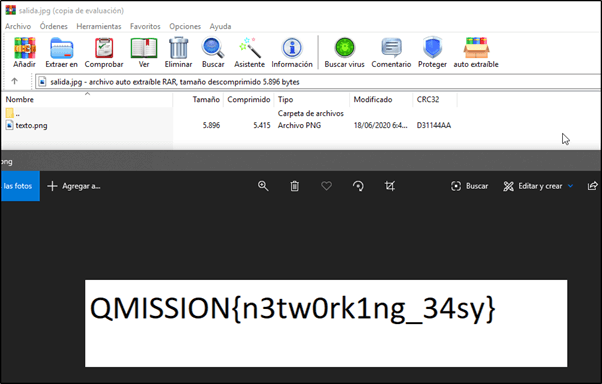

En cuanto abrimos con winrar efectivamente dentro de este archivo se ocultaba una imagen la cual contiene la flag.

Se obtiene la flag final.

Flag: QMISSION { n3tw0rk1ng_34sy }

RETO # 24 – ASCII ART

Descripción del Reto: Hemos encontrado un archivo que contiene un dibujo en ascii art pero no hemos encontrado nada, si quieres verla detallada debes poner la letra muy pequeña, un dato importante es que según nuestros informantes realmente hay otro archivo embebida dentro, no entendemos muy bien como es posible, pero te encomendamos esta labor de encontrar el archivo.

Nivel de dificultad: Fácil

Puntos asignados: 50

Formato de bandera: QMISSION{flag}

Archivo adjunto del reto:

Solucionario:

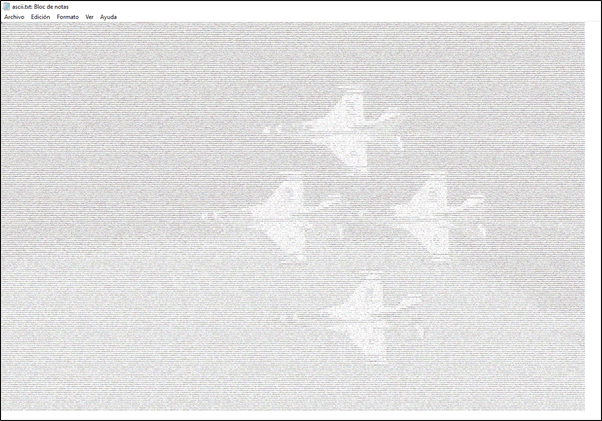

Para el reto se nos da un archivo llamado ascii.txt el cual contiene en ascii art la imagen de unos aviones de combate, pero en la descripción del reto se nos da a entender que existe un archivo embebido dentro.

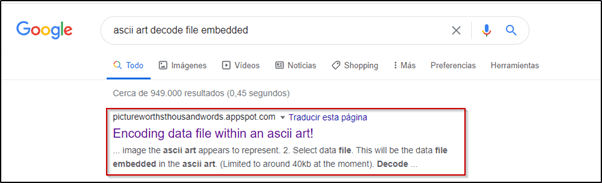

Para ello basta con buscar en google una solución online con estas características, que nos permitan extraer el archivo oculto de una imagen.

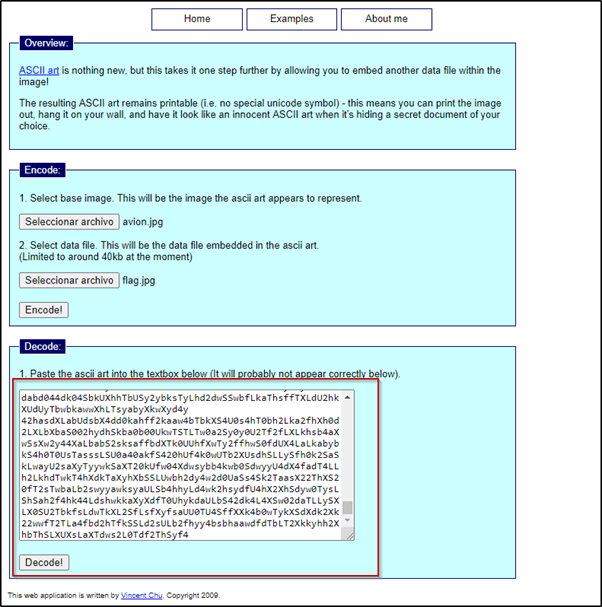

Ingresamos a la plataforma.

Pegamos el ascii que se nos dio al principio dentro del recuadro y lo decodificamos.

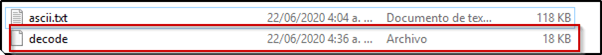

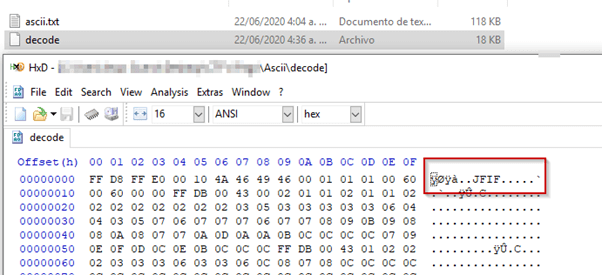

El archivo está en un formato desconocido por lo tanto es necesario ver las cabeceras del archivo para determinar su tipo y para ello recomiendo la herramiento HxD https://mh-nexus.de/en/hxd/

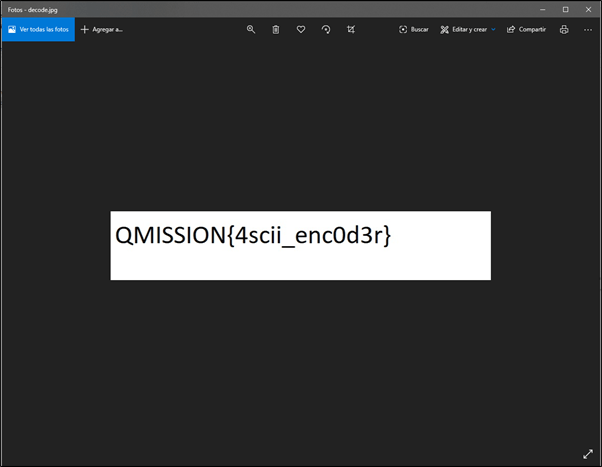

Como es bien sabido el formato JFIF es un formato de imágenes igual a jpg por lo tanto cambiamos la extensión del archivo a la que corresponde.

dentro de el archivo encontramos la flag del reto.